Webアプリケーション診断

Webアプリケーション診断

SQLインジェクション・クロスサイトスクリプティングなど、Webアプリケーションにおけるセキュリティ上の意味を持つ事象(脆弱性)を精緻かつ網羅的に探索しリスクを評価します。

把握した個々の脆弱性は全て詳細に解析した上で国際基準 (CVSS 3) によるリスク評価を行ない、分かりやすい再現例および対策を立案した上でご報告いたします。

また、リスクが高いと考えられる脆弱性については報告書の完成を待たずに一早くお伝えいたします。

サービス特徴

対象のWebアプリケーションに対し、業界標準のツールによる自動診断と診断員による手動診断を行ないます。対象の性格に応じて適宜ツールを作成します。

精緻かつ深い診断

業界標準のツールによる自動診断だけでなく、診断員の創造性とスキルを生かした手動診断を併用することで精度と深さを追求します。Secure Hattersでは、国内外CTFで入賞実績を持つハッカークラスのエンジニアを中心にチーミングを行います。また、逆に精度を犠牲にして自動診断のみとすることも可能です。

広い対応範囲

AngularJSやReactJSなどによるHTML5 Single Page Applicationなどでも、徹底的にリバースエンジニアリングを行なうことで深いレベルの診断ができます。Secure Hattersのエンジニアは全て診断だけでなく開発にも精通しているため、開発言語や開発手法が問題になることはありません。

世界レベルの脆弱性診断基準

Secure Hattersが提供する診断サービスは経済産業省「情報セキュリティサービス基準」に準拠しています。また脆弱性診断基準はOWASP Top 10などが提供する視点を取り入れつつ継続的に見直しています。OWASPとはサイバーセキュリティ向上を目指す慈善的非営利団体で、Webなど各領域における国内外のセキュリティ研究者が最善の集合知を提供しています。このため、Secure Hattersの診断では脆弱性は世界レベルの基準に基づいてより公正に評価されます。

診断項目

お客様のWebアプリケーションの仕様を考慮した疑似攻撃を行います。

自動診断ツールのみでは発見できない脆弱性も手動できめ細かく発見します。

Webアプリケーション診断における診断項目の一部を示します。

インジェクション系 (A1:2017-Injection)

| 診断項目 | 診断内容 |

|---|---|

| SQLインジェクション | 対象のパラメータ汚染により、対象が任意SQLを実行することの検出 |

| OSコマンドインジェクション | 対象のパラメータ汚染により、対象が任意OSコマンドを実行することの検出 |

| パストラバーサル | 対象のパラメータ汚染により、対象が任意ファイルへアクセスすることの検出 |

| HTTPヘッダインジェクション | 対象のパラメータ汚染により、対象が任意HTTPヘッダを出力することの検出 |

| オープンリダイレクタ | 対象のパラメータ汚染により、対象が任意リダイレクトを出力することの検出 |

| SMTPヘッダインジェクション | 対象のパラメータ汚染により、対象が任意メールヘッダを出力することの検出 |

不適切な認証 (A2:2017-Broken Authentication)

| 診断項目 | 診断内容 |

|---|---|

| 安全でないパスワードフィールド | 対象において非マスク化あるいは補完可能なパスワードフィールドの検出 |

| エラーメッセージによるアカウント状態漏洩 | 対象においてユーザIDやパスワードが推論可能なエラーメッセージの検出 |

| アカウントロックの欠如 | 対象においてアカウントロック機構の不備を検出 |

| ログアウトの欠如 | 対象においてログアウト相当機能の不備を検出 |

| 認証バイパス | 対象のパラメータ汚染により、対象の認証機構を回避できることの検出 |

| 推測可能なセッションID | 対象の使用するセッションIDに相当するパラメータが推測可能であることの検出 |

| セッション固定化 | 対象においてログイン時セッションIDが再発行されないことの検出 |

機密情報の暴露 (A3:2017-Sensitive Data Exposure)

| 診断項目 | 診断内容 |

|---|---|

| ディレクトリリスティングの発見 | 対象におけるディレクトリ一覧の検出 |

| セッションIDの暴露 | 対象がURLにセッションIDを埋め込んでいることの検出 |

XML外部エンティティ参照の問題 (A4:2017-XML External Entities (XXE))

| 診断項目 | 診断内容 |

|---|---|

| 安全でないXML外部エンティティ参照 | 対象のXMLパラメータ汚染により、対象が任意ファイルへアクセスすることまたはサービス拒否が起きることの検出 |

不適切なアクセス制御 (A5:2017-Broken Access Control)

| 診断項目 | 診断内容 |

|---|---|

| パラメータ検証不備 | 対象のパラメータ汚染により、対象の内部状態が不正に操作されることの検出 |

| 権限昇格 | 対象における上位権限認可確認不備の検出 |

| 認可不備 | 対象におけるアクセスベクタ認可確認不備の検出 |

| クロスサイトリクエストフォージェリ | 対象の内部状態を変更するリクエストがリプレイできることの検出 |

| 強制ブラウジング | 対象のリソース識別子汚染により、対象の認可制御が回避されるあるいは機密情報が開示されることの検出 |

| 不適切なCORSポリシー | 対象により正当な理由なくアクセスが開放されているリクエストの検出 |

セキュリティ設定ミス (A6:2017-Security Misconfiguration)

| 診断項目 | 診断内容 |

|---|---|

| アップロードファイル検証不備 | 対象におけるMIMEタイプ検証不備あるいは送付ファイル実行の検出 |

| Cookieにおけるsecure属性欠如 | TLSを使用する対象において、セッションIDあるいは機密情報を含むCookieにおけるsecure属性欠如の検出 |

| CookieにおけるHttpOnly属性欠如 | 対象が付与するCookieのうち、スクリプトによる操作が不要と考えられるものにおいてHttpOnly属性欠如の検出 |

| 不適切なセッションライフタイム | 対象が付与するセッションIDあるいは機密情報を持つCookieにおいて不適切な有効期限の検出 |

| 不適切なメソッド | 対象による不適切なHTTPメソッドサポートの検出 (e.g. TRACE) |

| システム情報の開示 | 対象のパラメータ汚染により、対象が詳細デバッグ情報を出力することの検出 (e.g. スタックトレース) |

| UI Redressing | 対象が第三者によるフレーム化を容認していることの検出 |

| XSS防御機構の欠如 | 対象がクロスサイトスクリプティング防御機構を有効にしないことの検出 |

| HTTP Strict Transport Securityの欠如 | TLSで動作する対象がHTTP Strict Transport Securityを有効にしないことの検出 |

クロスサイトスクリプティング (A7:2017-Cross-Site Scripting (XSS))

| 診断項目 | 診断内容 |

|---|---|

| クロスサイトスクリプティング | 対象のパラメータ汚染により、対象において任意JavaScriptを実行できることの検出 |

安全でないデシリアライズ処理 (A8:2017-Insecure Deserialization)

| 診断項目 | 診断内容 |

|---|---|

| 安全でないデシリアライズ処理 | 対象のシリアライズ化データ汚染により、対象の内部状態が汚染されるあるいはサービス拒否が起きることの検出 |

脆弱性のあるミドルウェアの使用 (A9:2017-Using Components with Known Vulnerabilities)

| 診断項目 | 診断内容 |

|---|---|

| 脆弱なミドルウェアの使用 | 既知の脆弱性を持つミドルウェアの検出 |

不十分なログ記録や監視 (A10:2017-Insufficient Logging & Monitoring)

| 診断項目 | 診断内容 |

|---|---|

| ログイン履歴の欠如 | 対象におけるログイン履歴開示に相当する機能の不備検出 |

機密情報の暴露 (A3:2017-Sensitive Data Exposure)

| 診断項目 | 診断内容 |

|---|---|

| ディレクトリリスティング | ディレクトリ/aaa/などでURLを区切りアクセスして、ディレクトリ一覧が表示されないか確認する |

| ログイン・個人情報の送受信に関する調査 | ログイン情報、個人情報送受信時の通信を確認する |

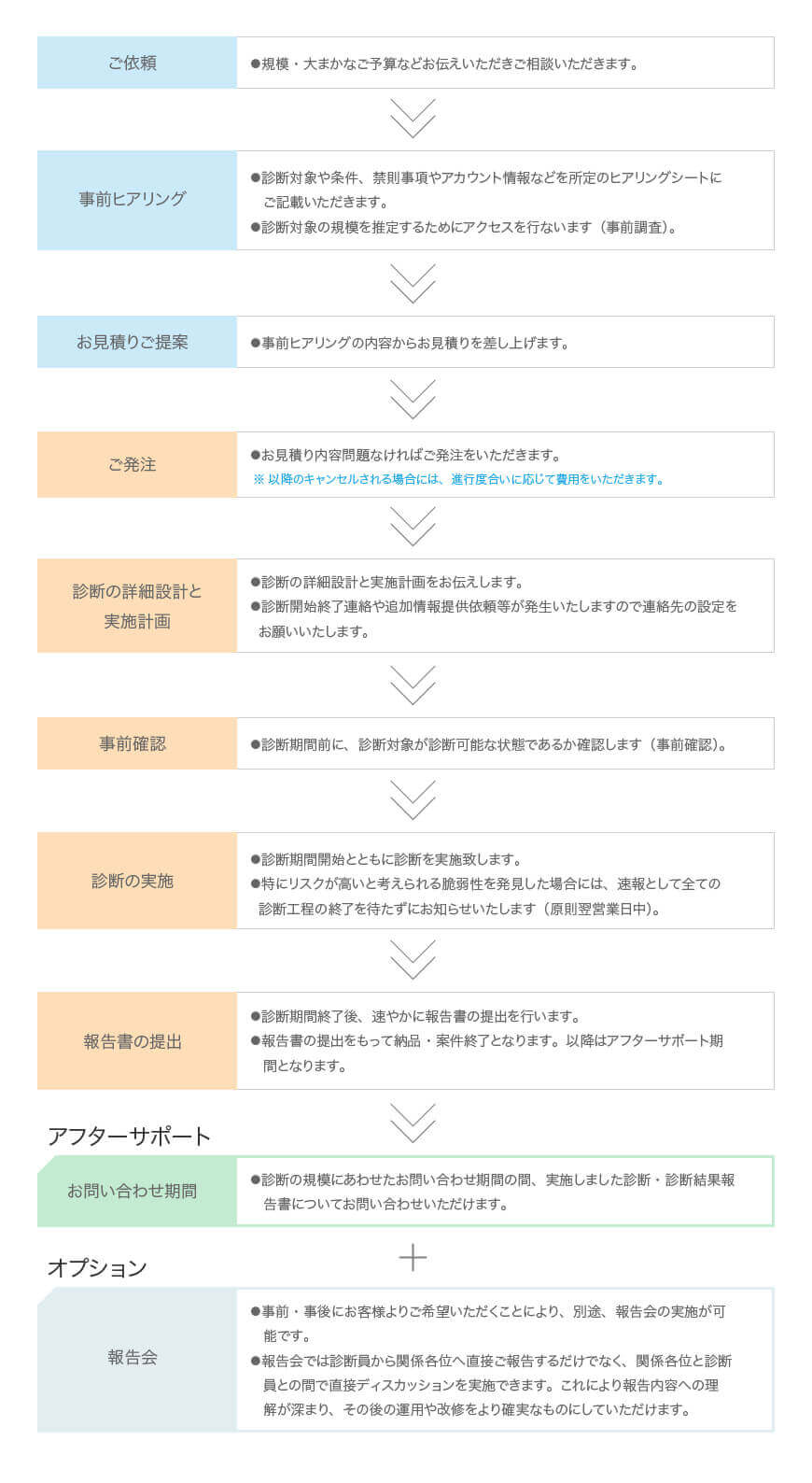

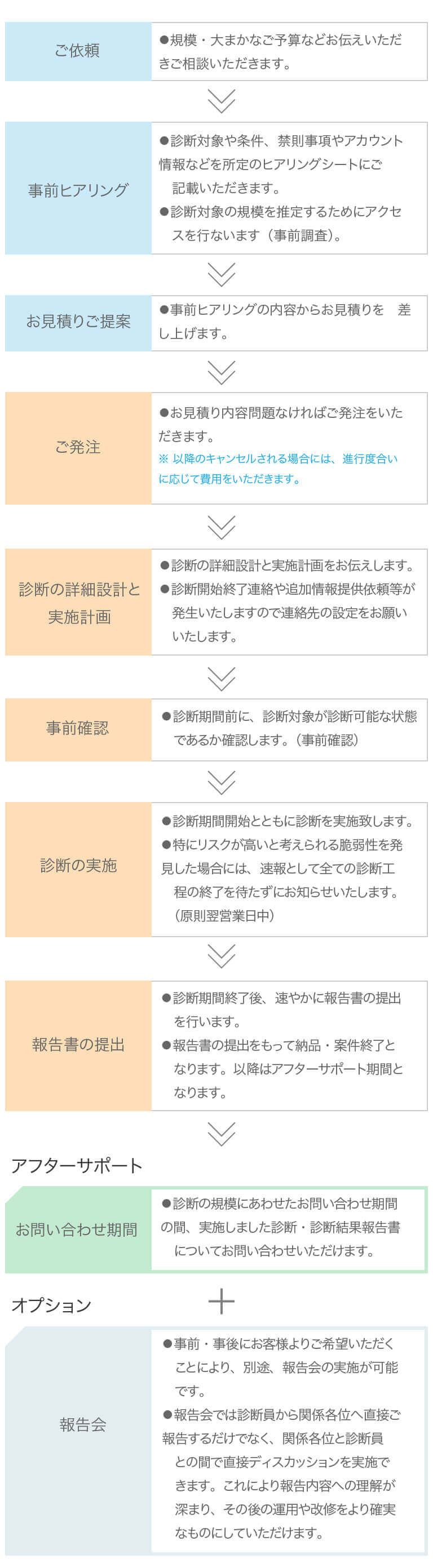

診断実施の流れ